コンテンツは現場にあふれている。会議室で話し合うより職人を呼べ。営業マンと話をさせろ。Web 2.0だ、CGMだ、Ajaxだと騒いでいるのは「インターネット業界」だけ。中小企業の「商売用」ホームページにはそれ以前にもっともっと大切なものがある。企業ホームページの最初の一歩がわからずにボタンを掛け違えているWeb担当者に心得を授ける実践現場主義コラム。

宮脇 睦(有限会社アズモード)

心得其の412

指導実績20年間事故ゼロ

日本年金機構から約125万件の個人情報が流出しました。犯人が悪いという前提ながら、機構のサイバーセキュリティ意識の低さは笑えないレベルです。また、本稿の入校直前、東京商工会議所でも「個人情報の流出」が明らかになっています。この手の犯罪は、全体像が明らかになるまで時間を要するもので、本稿執筆時も次々と情報が更新されますが、ソフトやハードに頼る対策には限界があります。

中小企業の「IT化」の手伝いをして間もなく20年。ささやかな自慢は、そのすべてで「ウイルス感染ゼロ」という実績です。そこに自社を踏まえると「1」となるのはご愛敬ながら、ウイルスについて「正しい恐怖」を与えることで、感染確率をグッと下げることができます。

そこで今回は、「サイバーセキュリティ」における「正しい恐怖の与え方」を紹介します。

自分は大丈夫という思い込み

ポイントは「明日は我が身」と感じさせるところ。自分だけは被害に遭わないと漠然と信じ込んでいる人は多く、彼らがセキュリティホール(弱点)となるのは、オレオレ詐欺(母さん助けて詐欺)の被害者の多くが「自分はだまされない」と思い込んでいることに通じます。そこで直近の事例から、我が身に降りかかる「被害」を教えます。今ならもちろん、日本年金機構です。

現在、機構の各地の事務所には、個人情報流出への怒号が、連日電話やメールで届いています。こうしたトラブルでは、話を聞かずに一方的にまくし立てる手合いが多く、丁寧に説明をしようとする誠意に対し、反論したと逆上する輩まで現れます。サイバー犯罪は、本来的には「被害者」を「反論できない加害者」の立場に追いやる理不尽さを持ちます。

さらにマスコミが火に油を注ぎます。各地の年金事務所の前には報道各社が詰め、訪れた人の「怒り」「不安」「憤り」の声だけを集め報じています。先週、年金事務所を訪ねた知人は、出口で待ち受けるNHKの取材を受け、「不安ですよね」と煽るディレクターに「気にしていませんよ」と答えたのですが、それが報じられることはありませんでした。

どこにでもある機密

そんな状況に陥っても通常業務が免除されることはなく、残業を余儀なくされることはもちろん、民間企業なら業績不振の果ての「ボーナスカット」は想定の範囲内です。

ウチの会社は個人情報を扱っていない

とは、ここまでの説明でよく耳にする反論です。しかし、いまどき、ほとんどの会社がパソコンを使っており、そのなかにある「取引先の名前」「取引価格」、あるいは「仕入れ価格」が流出したら……と想像させます。どんな小さな会社にも「機密情報」は存在するのだと諭します。

ウイルスの被害は情報漏えいだけではありません。「ハードディスクの中身をすべて消す」という純粋な嫌がらせ目的のウイルスもあり、実は弊社の被害1件はこのタイプ。仮想環境での「実験」の結果で、実害はありませんでしたが、その後の復旧作業の手間を考えれば、君子危うきに近寄らずが正解だと体感しました。

たったひとつの約束

さらに一度感染すれば、完全復旧するまでパソコンは使えなくなります。メールはもちろん、表計算ソフト「エクセル」も使えませんから、集計作業は電卓の連打。社内のパソコンが、1台でも感染すれば、必ず「実害」が発生すると脅すのです。ちなみに機構は、事件発覚後も「メール」を使用しており、危機意識の低さから、別の角度でも批判が生まれています。

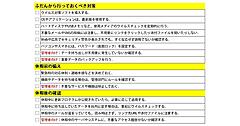

危機意識を持たせた上で、対策は「依頼していない添付ファイルはクリックしないだけ」と伝えます。クリックしていい添付ファイルは、こちらの求めに応じて送られたものだけとするのです。

拍子抜けするほど簡単な方法ですが、恐怖=実害から逃れられるならと、だれもが心に刻むという寸法です。論旨を絞り込む為に割愛していますが、不審なリンクやサイトへのアクセスも、基本的には同じ手法で脅します。不審なメールやファイルの見分け方を説くよりも確実です。

続けて「命令」を与えなければ何もできないと、パソコンの仕組みを説明します。キーボードを叩くのも、マウスを動かしクリックするのも、パソコンに「命令」を与えるため。つまり、ウイルスのクリックとは「不審なファイルを開きなさい」と、わざわざ「命令」を出しているということであり、換言すれば「会社にダメージを与えなさい」「自分の仕事を増やしなさい」という自爆テロだということ。お気づきかもしれませんが、これも「脅し」、つまりは「正しい恐怖」の一環です。

恐怖の目的

ウイルスの感染事例で「クリックしていない(記憶がない)」という報告は少なくありません。「クリック」が命令だと意識させるのは、無意識のクリックによる感染確率を下げる狙いです。

ここまでの説明を終えてから、どんな手段を講じても、感染確率をゼロにすることは不可能だと告げます。サイトにアクセスしただけで感染するウイルスもあれば、常に最新の対策を施していても、新型ウイルスの前には為す術がないからです。これも手の込んだ「脅し」。事件が解決したと思われた直後に、お化けが再登場するホラー映画の手法です。

ここまで脅せば、ほとんど非IT系(Web業界人以外)の人は正しく怖れ、添付ファイルに対し、疑いの目で接するようになってくれます。いわゆる「警戒心」を植え付けることが「正しい恐怖」の目的です。

電話確認するぐらい慎重でもいい

最後に「添付ファイルをクリック」する前に、必ず「メールアドレス」を確認することを指導します。何度も連絡を取り合っている相手でも、必ずメールアドレスで本人確認するのは、「差出人」が簡単に偽装できるからです。今回、機構には関係者を装うメールが届いていたと報じられています。

一般的なサイバー攻撃では、「フリー」のメールアドレスが使われます。語弊を避ける為に実例は挙げませんが、企業では「フリー」のメールアドレスからの添付ファイルはクリックしないか、差出人に「電話確認」するぐらいの慎重さが求められます。そして電話番号など、リアルにおける連絡先のないメールの添付ファイルは開かないのが賢明です。

セキュリティシステムやソフトを常に最新に保っていても、身内に社内から穴をあけられては、どんな対策も無力化されます。内閣サイバーセキュリティセンター(NISC)が2013年に実施した、18府省庁の職員約18万人宛に「標的型メール」を送りつける「抜き打ちテスト」では、約10%の職員がメールを開封しており、実は想定されていた「事件」だったようです(サイバーセキュリティ政策に係る年次報告 2013年度)。

今回のポイント

クリックはパソコンへの命令

一般社員は健全にびびらせる

- 電子書籍『マンガでわかる! 「Web担当者」の基本 Web担当者・三ノ宮純二』

- 企業ホームページ運営の心得の電子書籍

「営業・マーケティング編」「コンテンツ制作・ツール編」発売中! - 『完全! ネット選挙マニュアル』

現場の心得コラムの宮脇氏が執筆した電子書籍がキンドルで2013年6月12日発売! - 『食べログ化する政治』ネット選挙が盛り上がらなかった理由はここにある(2013年8月1日発売)