ウクライナ情勢が緊迫してきた2022年2月以降、日本政府は度々セキュリティ対策強化の注意喚起を出しています。それほど、国内企業に対するサイバー攻撃のリスクは高まっているのです。

サイバー攻撃なんて私には関係ない話……と思ったそこのあなた。あなたが管理しているサイトも知らぬ間にサイバー攻撃に加担=加害者になっているかもしれないことを知っていますか?

自身・自社に被害がないことはもちろん大切ですが、サイト訪問者をサイバー攻撃の被害者にするような事態も避けなければいけません。日本全国のWeb担が加害サイトの管理者とならないことを願って、最新のWebセキュリティ事情から特に注意すべき3つのケースについて、概要と対策を解説します。

ケース① 正規サイトがコンピュータウイルスの置き場所にされる

一口にサイバー攻撃と言っても様々なものがあります。なかでも最近猛威を振るっているのが「Emotet(エモテット)」です。報道などで聞いたことがある方も多いのではないでしょうか。

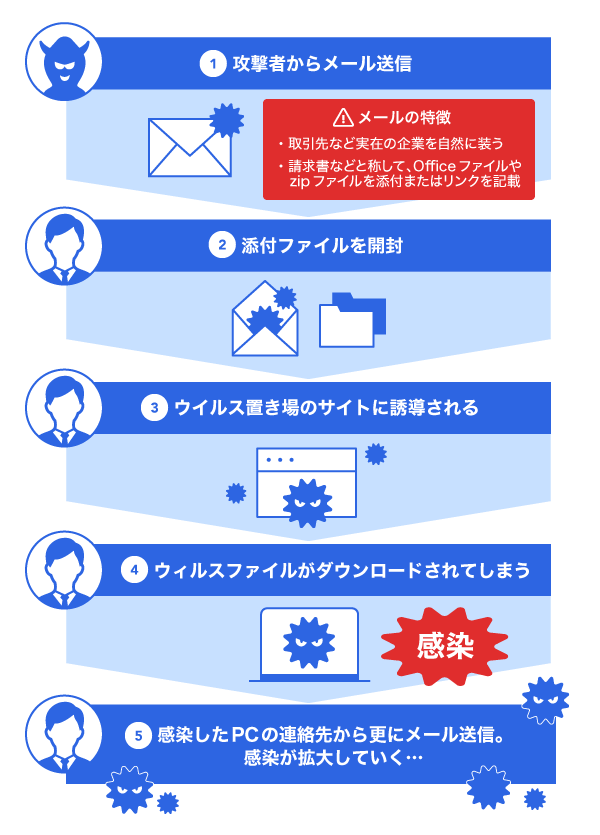

Emotetはコンピュータウイルスの一種です。実在の担当者や取引先になりすました攻撃者から送られるメールを介して、感染が急拡大しています。メールから感染するならWebサイトは関係なくない? という突っ込みが聞こえてきそうですが、Emotetにも色々な手口があります。

少し前までは、メールに添付されたOfficeファイルを開いて、マクロを有効化することによって感染するケースが多かったのですが、最近は添付ファイルやパスワード付zip内のファイルを開くだけで感染してしまう手口がメインになっています。

ファイルを開くとWebサイトに誘導され、そこでウイルスをダウンロードして感染してしまう、というのが感染までの流れです。このとき誘導されるWebサイト=コンピュータウイルスの設置先こそが、正規サイトを改ざんしたものです。コンピュータウイルスが設置されるなんて怖いイメージがありますが、実際はWebサーバにファイルが置かれるだけなので、設置先にされてもサイトの見た目にはまったくわかりません。

リンクから誘導されるURLはあくまで正規サイト。メール受信者がURLフィルタなどの対策をしていても検知できないばかりか、ウイルスの設置先にされたサイト管理者も改ざんに気付くことが難しく、知らぬ間に被害が拡大していくのが恐ろしいところです。

また、この状態を放置しているとURLフィルタなどに不正判定されるかもしれません。自身のサイトが閲覧できなくなってしまう可能性がありますので、管理者としては注意が必要です。

ケース② 正規サイトが詐欺サイトの踏み台にされる

Emotetの他にも、目に見えないサイト改ざんで特に気を付けたいのがECサイトを装った詐欺サイトです。

ECサイトは運営していないから大丈夫、と思った方も無関係ではありません。詐欺サイトの手口は、「検索エンジンでアクセスした時だけ詐欺サイトにリダイレクトされてしまう」というもの。リダイレクトされる前のページはECサイトではなく、一般企業のコーポレートサイトなど正規サイトなのです。

キーワード検索から流入する利用者を誘導するため、ページランクの高い正規サイトを改ざんして詐欺サイトへの踏み台にするのが手口です。

踏み台にされる正規サイトには、キーワードリストなどSEO効果の高いコンテンツを設置した上で、検索エンジンからのアクセス時のみ詐欺サイトへリダイレクトするプログラムを仕込んでおきます。やはり、見た目には改ざんされていることが、わかりにくいのが特徴です。

ケース③ 消し忘れたタグが攻撃者に悪用される

もう1つ、目に見えないサイト改ざんで気を付けたいのが、アクセス解析ツールのタグなどを悪用されるものです。タグを提供する事業者がサービス終了すると、そのサービスで使われていたドメインが悪意ある第三者に再登録され、不審なプログラムを置かれるという手口です。

消し忘れたタグが気づかない間に悪用されていると、どうなるでしょう。訪問者をフィッシングサイトに誘導したり、フォームに入力したデータを不正に取得しようとしたりして、個人情報を窃取されているかもしれません。このケースでは、タグ自体が書き換えられているわけではないので、サイト管理者が発見するのはかなり難しいです。

攻撃者に狙われやすいサイトとは? 超現実的な対応策

ここまで、「コンピュータウイルスの置き場」「詐欺サイトの踏み台」「タグの悪用」と3つのケースをご紹介してきました。いずれも自身や自社に直接的な被害はありませんが、サイトの管理が不十分だと知らぬ間に“加害者”となってサイト訪問者に被害を及ぼしてしまいます。

特に、企業サイトの場合は社会的信用の低下や、場合によっては売上低下などの損失を誘引して深刻な被害に発展する恐れもありますので、管理者には対応策が求められるところです。とはいえ、サイバー攻撃を完璧に防ぐことは至難の業。何をどこまで対策しておけば良いのかわからない、という方に向けて、超現実的な対応策を解説します。

サイバー犯罪者は相手に怪しまれずに攻撃を仕掛けられる場、つまり攻撃に活用できる正規サイトやドメインを虎視眈々と狙っています。では、攻撃に活用できる正規サイトやドメインはどんなものか、というと最も多いのは脆弱性があるものです。

たとえば空き巣犯が「侵入しようとする家」と「侵入を諦める家」の特徴を考えてみてください。「きちんと施錠してある家」と「無施錠の窓がある家」だったら、侵入に時間がかからない後者を選びますよね。サイバー攻撃の場合もこれと同じです。犯罪者は脆弱性が放置されていて侵入しやすいサイトを好むというわけなのです。

脆弱性管理の徹底は難しいことですが、だからと言って脆弱性を放置することは家を無施錠にするのと同じことです。最低限、脆弱性管理を実施するだけでも攻撃リスクを大幅に減らすことができます。ぜひ諦めずに実施いただきたいです。

それでも防ぎきれないものはあるので、可能であれば改ざん検知ツールなどのセキュリティ製品を活用し、万が一の場合に備えていただければと思います。

簡単な対策でも効果あり。今すぐ確認したい4つのポイント

最後に、その他の効果的な対策と注意点を簡単にご紹介します。

CMSプラグインの脆弱性対応

CMS本体よりプラグインの脆弱性を突かれる攻撃事案のほうが多いほど、プラグインの脆弱性には注意が必要。ホスティングサービスの選定

ある程度品質の高いサービスを提供している事業者を選定することで、サーバやアプリケーションの脆弱性対応は業者側が実施してくれることも。タグの消し忘れがないかどうか

消し忘れているものがないかどうか、定期的に確認するだけでも効果あり。管理画面のパスワードを簡単なものにしない

管理画面のパスワードを奪取されると、セキュリティ製品を導入しても防げないので注意。

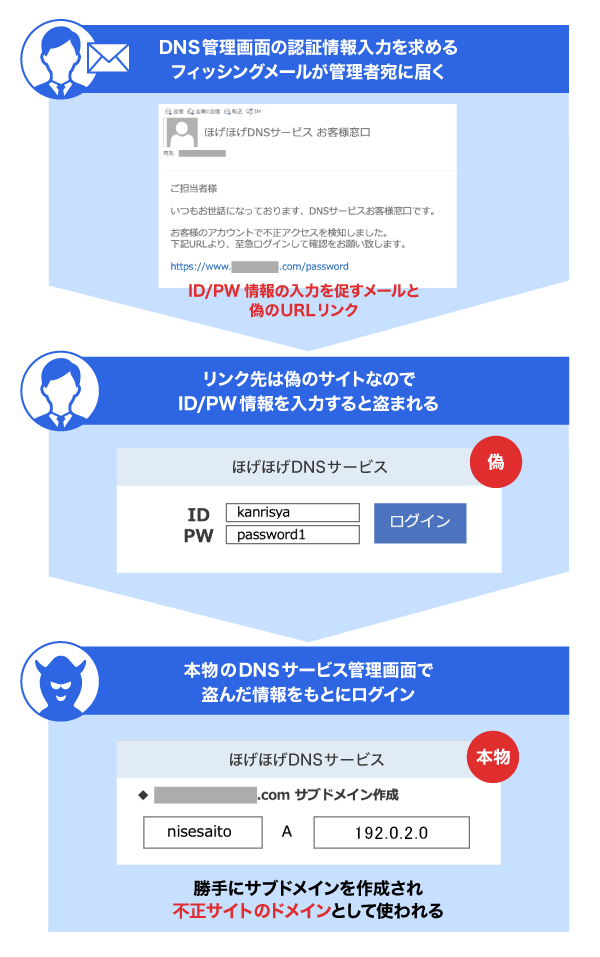

管理画面のパスワード管理について、最近ではDNSサービスの認証情報を窃取されてサブドメインを勝手に作成、悪用しているとみられる事案もあります。

日頃確認しないようなところからでも侵入・改ざんのリスクがあり、気付かないうちに自身・自社のサイトやドメインが犯罪に活用されているかも、と思うと怖いですよね。脆弱性とパスワード管理、タグの消し忘れに気を付けるだけでも、かなりの防御効果を見込めます。できることからぜひ取り入れていただければと思います。