サイバー攻撃は悪質化し続けている。データを人質に金銭を要求するランサムウェア、莫大なデータを送りつけてサーバーをパンク状態に追い込むDDoS攻撃――これらに対抗すべく、社内システム管理者による被害防止の努力は続いている。もちろん、サイバー攻撃はWeb担当者にとっても他人事ではない。なかでも懸念されるのが「Webサイト改ざん」だ。

「Web担当者Forumミーティング 2022 秋」のセッションに登壇したインターネットイニシアティブ(IIJ)の狩野恵実氏は、「正常稼働しているようにみえて、実は攻撃を受けている。そんな実態が増えている」と警告し、今、Webを安全に運用するための5つの対策について、被害事例と共に解説した。

通信インフラ会社がWebセキュリティに注力する理由

IIJは、日本におけるインターネット事業会社の老舗だ。インターネット接続事業者としてのサービスを開始した1993年11月以後、個人向けのプロバイダー事業などにも事業を拡大していき、2022年の現在は法人向けのネットワークインフラ事業が主力となっている。格安SIMの「IIJmio」も同社が手がけている。

つまり、IIJの強みは通信インフラ構築そのものであり、付帯サービスを提供する会社ではない。しかし狩野氏は本セッションで、Web担当者に「Webセキュリティの重要性」を改めて訴えたいという。

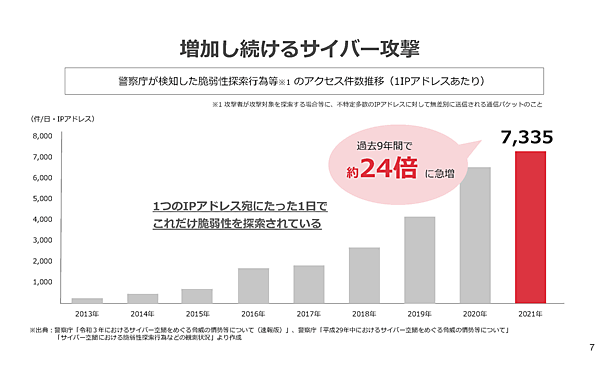

言うまでもなく、サイバー攻撃は増加の一途を辿っている。警察庁によると、あるIPアドレスに対して脆弱性の有無を探索しているとみられる行為、言わば “泥棒が家の玄関の鍵がかかっているか調べる” 行為は、2021年時点で、1日あたり7,335件行われていたという。これは9年前に比べると約24倍に相当する。サーバーに隙があればそれだけ攻撃を受ける可能性が高まっているのだ。

どんなサイトでもインターネット上に公開されている以上、攻撃されるリスクが年々高まっています。Web担当者の皆さんも、上司から「うちのサイトは大丈夫なのか?」と聞かれることがあるでしょう。そうした時、自信を持って「大丈夫だ」と答えられるようになってほしい。

攻撃の手口は多様化しており、その全てを防御するのは困難ですが、基本的な対策を講じるだけで、被害に遭うリスクは大きく減ります(狩野氏)

聞いたら冷や汗!? 悪質化するWebサイト改ざん事例4種

サイバー攻撃被害を防ぐために最低限必要な対策とはなんなのか? その説明の前提として、狩野氏は4つの被害事例を挙げた。

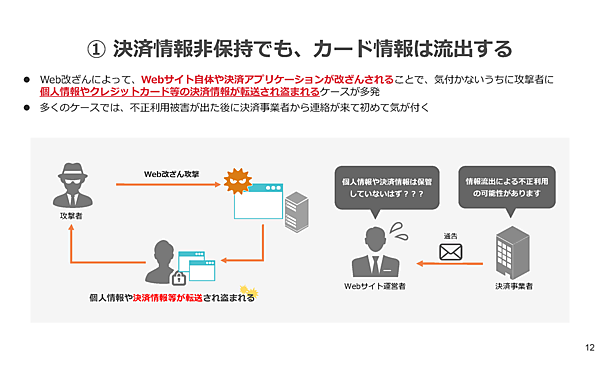

Case ① 決済情報非保持でもクレジットカード情報が流出

ECやサブスクリプションサービスの運営サイトからクレジットカード情報が漏えいする例は多い。近年多発しているのは、サーバーを直接覗かれるのではなく、Webサイトや決済アプリなどが改ざんされ、そのサイトで入力した個人情報や決済情報が攻撃者へ転送されるという手口だ。この方法だと、ECサイト側がクレジットカード情報を保持していなくても情報が流出してしまう。

クレジットカード情報の非保持だけでは攻撃者をかわすことが難しくなってきていることは国も認識しており、最近は省庁レベルで追加の対応策について議論が始まっているという。

こうした攻撃によりユーザーの個人情報が盗まれると、攻撃者はこの情報を悪用してさらに別の攻撃を行う可能性が高い。ユーザーの被害を減らすためにも、企業が自社サイトの改ざん防止策をとる意義は大きい。

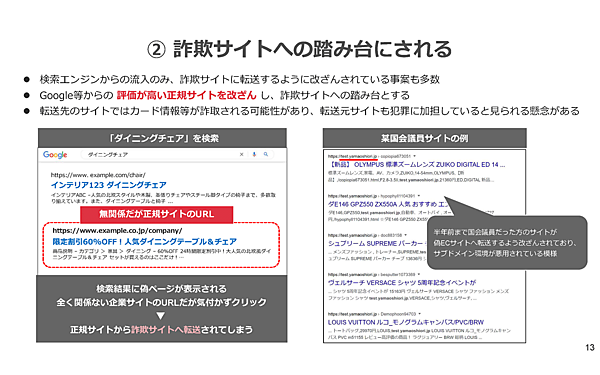

Case ② 詐欺サイトへの踏み台にされる

同じくサイト改ざんに起因するものとして、「検索エンジンから該当サイトへ流入するときにだけ、詐欺サイトへ転送される」というケースがある。検索エンジンからの評価が高い優良サイトを改ざんし、詐欺サイトへ転送する。URLを直入力したり、ブックマークからアクセスしたときは正規サイトが表示されるため、サイト運営者からは気付きにくい。

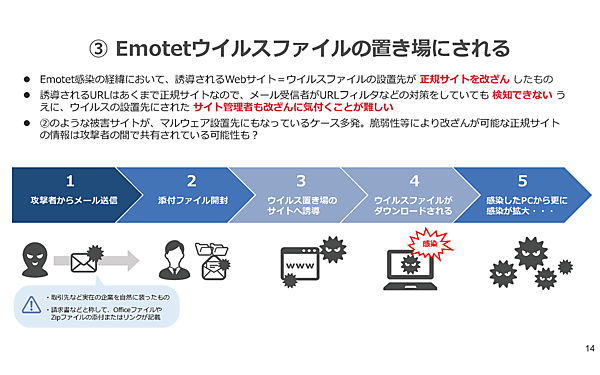

Case ③ Emotetウイルスファイルの置き場にされる

「Emotet」はメールを媒介して拡散するマルウェア(ウイルス)だ。本文中のURLをクリックして、Webサイト上にある特定ページを開くことなどで感染するが、メール受信者がURLフィルタリングなどの対策を取っていれば被害を防げる。しかし、この時誘導されるサイトが「改ざんされた正規サイト」であるとどうなるか。完全な意味でのフィッシングサイトではないため、URLフィルタをすり抜けてしまう。

管理者から見ても、サイトは正規稼働していて部分的にマルウェアが保存されているだけなので、改ざんに気付きにくい。ユーザーも「○○株式会社のドメインだからリンクをクリックして平気だろう」と気軽にアクセスしてしまい、被害を被ることがある。

脆弱性などにより改ざんが可能な正規サイトの情報が攻撃者の間で共有されている可能性もあります(狩野氏)

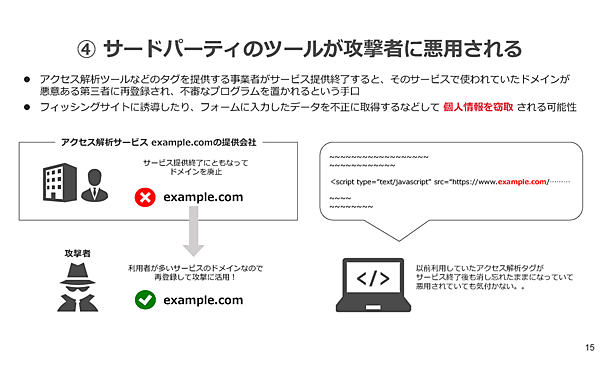

Case ④ サードパーティのツールが攻撃者に悪用される

アクセス解析やフォーム入力のためにWebサイトに組み込んであるサードパーティ製ツールが運用終了し、ドメインが廃止された際に、攻撃者がすかさずそのドメインを取得し、各サイトで放置されたままになっているサービス用タグに合わせて攻撃ツールを開発するという事例だ。当該サイトへ訪問したユーザーは、正規サイトへ訪問したはずなのにフォーム入力情報などが窃取されてしまう結果となってしまう。

攻撃者が狙いやすいWebサイトとは?

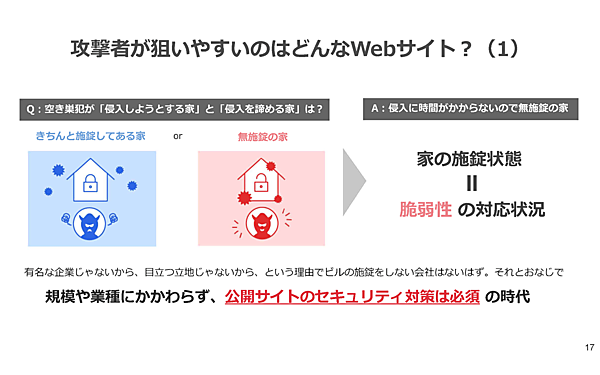

このように悪質化している攻撃に対処するには、「攻撃者の心理を踏まえて対策を考える必要がある」と狩野氏は説明する。

たとえば空き巣犯は、施錠してある家と無施錠の家があれば、まず無施錠の家に侵入するだろう。家の施錠状態は、Webサイトの世界においては、脆弱性対策をしているかどうかに当たる(狩野氏)

ハードウェアやソフトウェアは複雑にプログラミングされているため、どんなものにも設計ミス・設定ミスはある程度存在する。攻撃者はその脆弱性を狡猾に利用してくる。また、攻撃者による脆弱性の探知は機械的・自動的なものであり、サイトの有名無名は関係ない。「どんな規模のサイトであっても、サイトを公開している以上は脆弱性対処をはじめとしたセキュリティ対策が必須だ」と狩野氏は主張する。

情報セキュリティの専門機関として知られるJPCERT/CCのインシデント報告対応レポートでも、Webサイト掲載コンテンツの登録・管理に用いられるCMSの脆弱性が、サイト改ざんに悪用されている実態に言及している。

IPA(情報処理推進機構)も、「安心なウェブサイトの作り方」という資料を公開しており、「Webサイト改ざん対策を考えるための資料としてオススメしたい」と狩野氏は述べた。

これだけはやっておきたい5つのWebセキュリティ対策

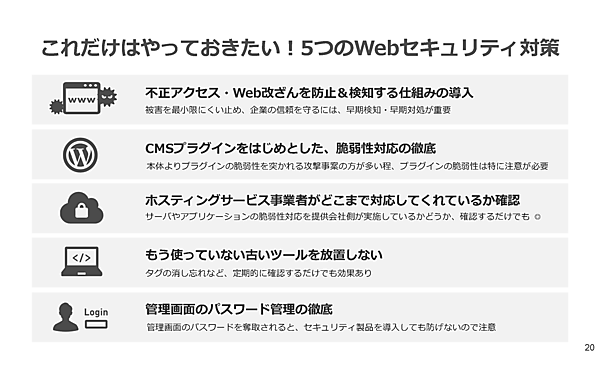

こうしたサイバー攻撃の現状を踏まえて、狩野氏が紹介した、Webサイトセキュリティで最低限やるべき5つの対策が下記だ。

対策 ① 不正アクセス・Web改ざんを防止&検知する仕組みの導入

不正アクセスを100%完全に防ぐことは難しい。そのため、攻撃を受けたときにいち早く検知し、対処するための体制作りを整備すべきである。

対策 ② CMSプラグインをはじめとした、脆弱性対応の徹底

Webサイトの更新・運用のためにCMSを導入する企業は増えている。CMSは種類が多いが、オープンソース開発のものは安価な分、脆弱性対応がユーザーに任される比重が大きい。CMS関連のプラグインに脆弱性がある点も考慮し、対策は入念に行う必要がある。

対策 ③ ホスティングサービス事業者がどこまで対応してくれているか確認

過去には、サーバーなどを保管・運用するホスティングサービス事業者のセキュリティが甘く、ユーザー企業のサイトへ被害が波及した例がある。ホスティングサービス事業者による対策の責任範囲を理解したうえで、脆弱性対応が実施されていない場合などには追加のサービスを導入したほうがよい。

対策 ④ もう使っていない古いツールを放置しない

前述した事例④のように、一度終了したサービスのドメインが第三者の手に渡り、悪用されるケースがある。終了したサービスのタグを削除するなど、定期的に確認する。

対策 ⑤ 管理画面のパスワード管理の徹底

対策を徹底していても、サイト管理画面へログインするためのID・パスワードが漏れてしまっては意味がない。パスワードの流用をやめるなどの基本を徹底する。

各種セキュリティサービスを展開するIIJ

IIJは、通信インフラ関連のサービスだけでなく、セキュリティ関連のサービスも数多く用意している。なかでも「IIJクラウドWebホスティングサービス」は、サーバーの運用、脆弱性対応などをIIJ側が丸々担当してくれるうえに、セキュリティ関連オプションを付けられる。

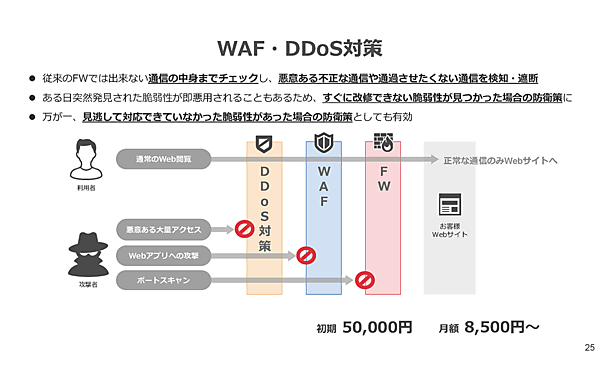

そのオプションの1つとして提供されるのが「WAF(Web Application Firewall)」機能だ。脆弱性が発見され、修正パッチなどが配布される前にその脆弱性を突いた攻撃が行われる可能性がある。WAF機能では、通信の挙動などを分析して、暫定的に通信を遮断するなどの対処がとれる。

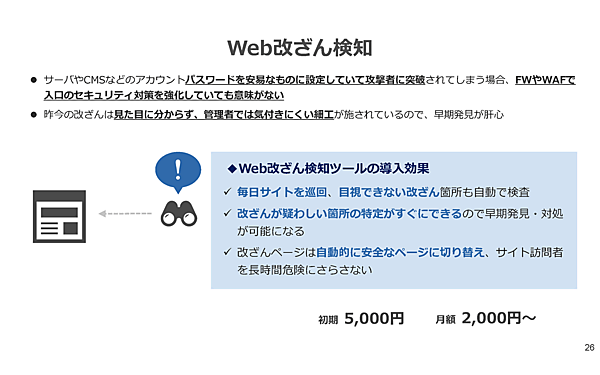

また、より直接的にWebサイト改ざんを検知する「Web改ざん検知」サービスも用意されている。狩野氏が事例として紹介したように、目視では気付きにくい性質のWebサイト改ざんは現実にある。この検知を自動かつ24時間365日体制で行うためのサービスで、改ざん発見時には自動的に安全なページへ切り替えることも可能だ。

IIJは、セキュリティやプライバシー保護に関する各種認証制度の取得にも積極的だ。EU圏の「BCR承認」、APEC圏の「CBPR」の2つを同時に取得した企業はIIJが世界初だという。そのほかにも、さまざまなセキュリティ事情について、感度良く対応している点にも注目してほしいと狩野氏はアピールし、講演を締めくくった。