あらゆるデジタルサービスに不可欠な機能となった「顧客ID(本人識別情報)」。安全性はもとより、企業側にとっては管理・連携のしやすさ、ユーザー側にとっては利便性が欠かせない。しかし、具体的にどうすれば、“安全かつ快適”な顧客ID管理が可能になるのか。

次世代認証プラットフォームを提供するAuth0(オースゼロ)の大須賀 利一 氏が「Web担当者Forumミーティング 2021 秋」に登壇し、顧客IDアクセス管理「CIAM(サイアム)」の特長や優位性、その活用事例について紹介した。

DX推進に不可欠なID管理とカギとなるCIAM

企業のDXが進む中、その検討にあたって必ず取り上げられるのがID管理だ。セッションの冒頭、大須賀氏はID管理において覚えておきたい用語として以下の4点を挙げた。

- IAM(Identity and Access Management):アイデンティティとアクセス管理

- CIAM(サイアム:Consumer Identity and Access Management):顧客アイデンティティとアクセス管理

- IDaaS(Identity as a Service):IAM機能のクラウドベースソリューション

- Identity Experiences:ログインからアカウントを無効にするまでの全行程

本セッションでは、2つのIDアクセス管理について掘り下げて解説された。

IAMとCIAMの相違点

一般的なID管理であるIAMは、従業員用にデザインされ、企業の情報資産の保護や、情報漏洩リスクの軽減を目的としていることが多い。そのため取り扱うID数も従業員数に若干プラスした程度であることが前提だ。

従業員の特権原則にもとづいて、人事や経理、ERP(基幹システム)やCRMなど企業用ソフトウェアへのシングルサインオンとアクセス管理を行うためにセキュリティが重視され、ログイン時に追加するセキュリティ手段は強制的であることが多い。そのためユーザーの利便性観点については二の次の傾向がある。

一方、CIAMの場合、ユーザーは“お客様”そのものであり、未知の人々である。従って大きなトランザクションに耐えうるスケーラビリティが求められ、大規模サイトほどサイバー攻撃や脅威にさらされる傾向が強くなる。その上で、顧客の利便性やアイデンティティエクスペリエンスに敏感である必要があり、また、顧客情報やプライバシーの取り扱いについて、法令遵守やコンプライアンスなどの監査の対象となるなど、相反する条件をクリアすることが求められる。

ユーザーの利便性とセキュリティ、どちらについても妥協せず、機能も含めて高いレベルで担保する必要があり、スピード感をもって実装・運用していくことが重要である(大須賀氏)

「人材不足」と「認識不足」が、適切なID管理の障壁に

このようなCIAMにおける課題やチャレンジにはどのようなものがあるのだろうか。大須賀氏は以下の3点を挙げた。

- エンジニアリソースの確保

- 信頼されるブランドの確立と維持

- セキュリティ

CIAMの課題①エンジニアリソースの確保

日本の労働人口は減少傾向にあり、ソフトウェアエンジニアも国内で確保が難しくなりつつある。もちろん外部委託している会社も影響を受けずにはいられない。そこで企業は事業のコア部分にリソースを集中させ、ノンコア部分は可能な限りの効率化・自動化を意図し、クラウドやAI、ロボティクスなどのテクノロジーが使われつつある。

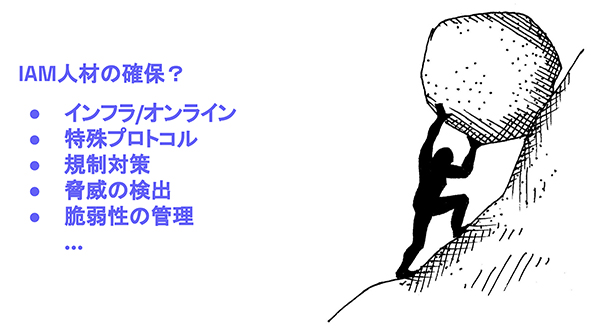

振り返ってID管理の領域では、ソフトウェア開発やシステム実装のスキル、ID管理に必要なインフラや特殊なプロトコルに加えて、サイバーセキュリティの脅威や各種規制の知識を持った人材が必要だ。しかし、そうした人材チームをつくることが困難になっている中では、ノンコア部分として外部に依頼するのが賢明といえるだろう。

CIAMの課題②信頼されるブランドの確立と維持

多くの企業では信頼を得るため、リアルとデジタルの両方の世界で、第一印象を重視している。リアルな世界では一等地にあるオフィスや従業員数、確固たる財務基盤などが該当するが、デジタルの世界では、ウェブやアプリケーションのインターフェースデザインや、ユーザー登録やログインの快適さなどがそれに当たる。

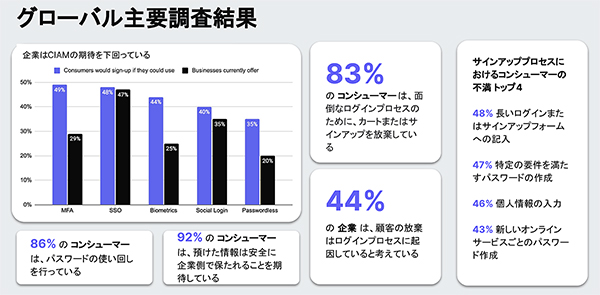

しかし、大須賀氏は「デジタルサービスでログインやユーザー登録の快適さ、という観点は見落とされがち」と指摘する。事実、Auth0が12か国1万4,700人以上の消費者、2,400人のITおよびマーケティングの意思決定者に対して行った調査によると、消費者のログイン体験における期待値から実態は大きな乖離があるということが明らかになった。

たとえば、49%の消費者が多要素認証(MFA)を使いたいと答えているが、実装しているのはわずか29%。SSOはそこそこながら、生体認証、ソーシャルログイン、パスワードレスと、どれも消費者が「あったら使いたい」と答えている割合に対して実装率が低かった(下図棒グラフ参照)。

また、86%の消費者がパスワードを使い回し、セキュリティ的にはよくないと承知の上で、「個人情報は企業側で保護される」ことを期待している。また83%の消費者が、「面倒なログインプロセスによってカートやサインアップを放棄している」と答えているのに対して、企業側は44%しかそれに気づいていない。

このような結果は、企業にとって新規顧客獲得や売り上げアップの機会を損失しているといわざるを得ない。サインアップに対する不満について、企業がしっかり向き合わなければ、高いブランドロイヤルティや顧客からの信頼を得ることができないのではないか(大須賀氏)

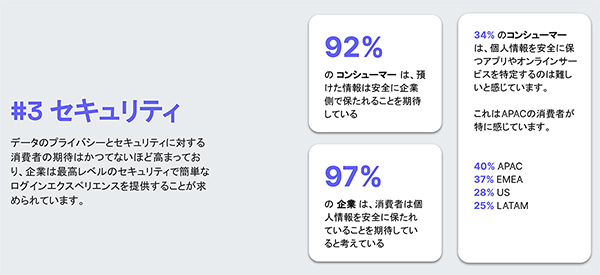

CIAMの課題③セキュリティ

課題②で紹介した調査結果でも示されたように、プライバシーとセキュリティに対する消費者の期待は高く、企業は最高レベルのセキュリティで簡単なログインエクスペリエンスを提供することが求められている。しかし、企業にとっては、こうしたID管理に利便性とセキュリティの両方を担保することは難しい課題だ。

一般にサイバーセキュリティにおいて高いセキュリティを保つために必要な項目は以下の5点となる。

- 継続的なイノベーションとタイムリーなデリバリー

- 専門家による絶え間ない監視と既知の脅威に対しての対策・対応をタイムリーに行うこと

- 人的関与を最小化して自動化(オートメーション)を最大化する

- ゼロトラストの「誰も何も信用しないという考え方」を大前提とする

- ベンダーとその顧客がパートナーの関係を持つこと

特に5については、ベンダーとその顧客の両方が協力しあわないと高いセキュリティは確立できない、といわれることが多い。

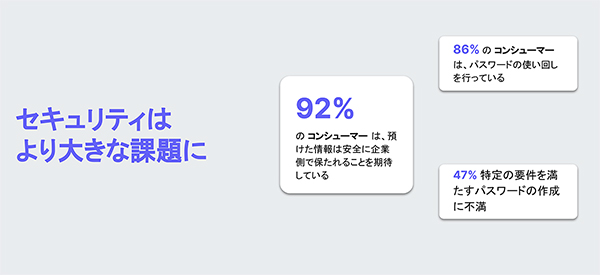

しかし、企業と消費者の関係を見てみると、92%が「預けた情報は企業側で安全に保たれるべき」と期待しているにも関わらず、86%がパスワードを使い回し、47%が記号や数字を混ぜ込んだ"特定要件"を満たすパスワード作成にすら協力的ではないのが実態である。

となると、ビジネスのデジタル化が進むほど、企業にとってID管理はより大きな課題といえるだろう。「Auth0はこうした課題の解決やチャレンジに貢献する」と大須賀氏は強調した。

安全なID管理を簡単に実装できるAuth0の「4つのバリュー」

Auth0は「世界中のアイデンティティを保護しイノベーターがイノベーションを起こせるようにすること」をミッションとして2013年に設立。現在は米Okta(オクタ)の製品ユニットとして展開しており、5.5億超(※1)ものIDを管理し、月間ログイン処理数は45億超(※1)に上る膨大なIDトラフィックを運用管理している。

日本を含む世界21の国と地域のサーバーロケーションで展開し、導入企業は1.1万社以上(※2)に上る。2021年には、アクセス管理部門Gartnerマジック・クアドラントでリーダーの1社として評価されている(※2)。

(※1)2021年9月時点

(※2)出典:アクセス管理部門Gartnerマジック・クアドラント、2021年11月版

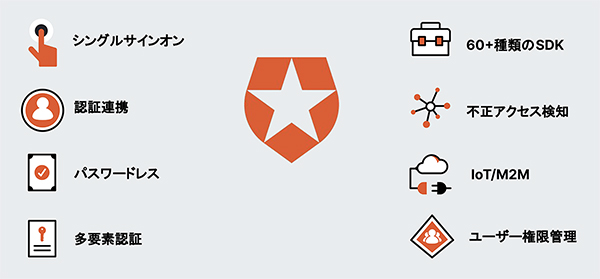

Auth0の特長は、開発者が作成するアプリケーションにIDを組み込む際、“最も簡単で、迅速に、そして、安全な方法”にフォーカスしているところだ。最新のID標準、デバイス、クラウドをサポートするユニバーサル設計であることも大きな価値がある。

さらに大須賀氏が強調したのが、Auth0が持つ「簡易性」「拡張性」「専門知識」「規制準拠」の4つのバリューだ。それぞれ見てみよう。

Auth0のバリュー①簡易性

自社開発の独自ID管理システムが最速でより安価なソリューションという説もあるが、実際は①ユーザーの登録、②ログインプロセスや認証の方法、③認可アクセス権、④IDプロバイダとの統合、⑤セキュリティ対策と考慮すべき点も多く時間もかかることが多い。Auth0ではこれらをすべてクリアしつつ、94%のユーザーが1か月以内で実装できており、簡易さの証といえるだろう。

Auth0のバリュー②拡張性

拡張性についても、IDプロバイダとの統合やアプリケーションとの接続に必要な多彩なプロトコルに対応するだけでなく、早く簡単に実装できるのが強みだという。

たとえば、GoogleやFacebook、LINE、Twitterなどのソーシャルアカウントとの接続は、管理コンソールのスイッチをオン/オフするだけで対応可能。セキュリティを維持しながら、ユーザーの利便性を高めていける。

さらに、ソフトウェアへの実装についてもAuth0は60種類以上のプログラミング言語およびフレームワークに対応するSDK(ソフトウェア開発キット)を用意しており、ノーコード/ローコードで実装できる。つまり、ID管理機能の詳細な知識や仕組みを理解せずとも、低負荷で実装できるというわけだ。

Auth0のバリュー③専門知識

そして「専門知識」なら、Auth0では全分野に一流のスタッフが揃っている。通常、ID管理を自社で構築するには、インフラやオンラインの知識、SAML(サムル:シングルサインオンを実現する仕組みの一つ)やオープンIDコネクトなどの特殊なプロトコルの知識が求められる。

さらに運用監視面で規制や法令遵守に関する知識、そしてインターネットの脅威の検出やタイムリーな脆弱性の管理と対策を行うスキルも必要であり、相応のチームを整える必要がある。Auth0は、それらをすべて満たす専門家集団としてID管理を下支えできる。

Auth0のバリュー④規制準拠

そして4つめの「規制準拠」については、Auth0はISO27001のような国際的情報セキュリティ管理標準や、米国公認会計士協会で定められているSOC2、医療情報保護に関するHIPAA(ヒッパー)などにも準拠。GDPR(EU一般データ保護規則)やEU-USプライバシーシールド(EUから米国への個人情報移転に関する枠組み)のような地域で定められている規制にも準拠している。

これらの規制に準拠することはそう簡単ではない。組織全体で取り組むレベルのものであり、各規制や法令についての理解も必要。さらに第三者機関に定期的に監査を受ける必要があり、GDPRのように違反時の制裁金がビジネスの存続に影響するほど大きいものもある。これら企業に大きな負担となる部分をAuth0に委ねれば、自社のリソースはコア領域に集中できる(大須賀氏)

自社のID認証にAuth0を採用した4社の事例

グローバルで1.1万社が利用するAuth0は、近年日本でもスバルや経済産業省など業界業種問わずさまざまな企業や組織で導入が進んでいる。その事例として野村證券など4社での取り組みが紹介された。

採用事例①野村證券

世界30の国と地域を超えるグローバルネットワークを有する「野村グループ」。その中心的企業である野村證券株式会社の投資関連情報を提供するアプリ「FINTOS!(フィントス)」でAuth0が導入されている。投資関連情報の提供は投資助言業に該当し、金融商品取引法の厳格な個人情報保護規定に則る必要があるため、導入の迅速性も含めてAuth0が評価され選定された。

採用事例②GABA

個人および法人向けの英会話サービス事業、および英会話教材事業を展開するGABA(ギャバ)。そのオンラインレッスンアプリにAuth0が採用されている。20年に亘って蓄積した受講者情報の移行が容易で、新たなプラットフォームへのスムーズな移行が可能であったことがAuth0選定の理由だという。またサポートチケット発行から回答までの迅速さや充実したドキュメントなども評価されている。

採用事例③生活協同組合コープさっぽろ

札幌市の生協として1965年から地域に密着した小売事業を展開する生活協同組合コープさっぽろ。2万種類以上の商品を道内の加入者に届ける宅配システム「トドック」でAuth0が活用されている。自社で構築した認証基盤からの移行において、Auth0が提供するSDKが要件に対応し、専門知識がなくとも高度な機能実装が可能だったことが決め手となった。

採用事例④LegalForce

法務部や弁護士など法律の専門家に向けたSaaSビジネスを展開するLegalForce(リーガルフォース)。AIによって法務部門の契約書作業の業務効率と質の向上を支援するツール「LegalForce」でAuth0を採用。認証基盤の自社開発の限界を感じていたところに、認証の専門家による支援が得られるという安心感が選定理由だという。

ソフトウェアビジネス事業者で、自社にエンジニアを抱えている企業でも、コア事業との仕分けを行い、リソースの効率化という観点からAuth0を採用している事例もあるという。

大須賀氏は「DXを推進する中で、ID管理について検討されているのなら、CIAMによるあるべき顧客ID管理の姿を考え、それに向けた現状からのシフトについて具体的に検討してみてはどうか」と述べ、改めて「デジタルの世界では顧客と企業間でも利便性・機能性、セキュリティの観点でギャップがある。そのギャップを埋めるのがチャレンジと考えて欲しい」と語り、まとめの言葉とした。