このページは、外部サイト

ネットショップ担当者フォーラム の情報をRSSフィード経由で取得して表示しているため、記事の一部分しか表示されていなかったり、画像などが正しく表示されなかったり、オリジナル記事が意図したデザインと異なっていたりする場合があります。

完全な状態のオリジナル記事は 「

ECサイトを改ざんしクレジットカード情報を窃取する「Webスキミング」に注意を! 通販サイト運営者に求められる対策とは」 からご覧ください。

一般財団法人日本サイバー犯罪対策センター(JC3)は3月22日、不正スクリプトを読み込ませるようにECサイトを改ざんし、不正にクレジットカード情報などを窃取する「Webスキミング」の手口の一種を確認したと公表、EC事業者などに注意喚起を呼びかけている。

警察やラック、トレンドマイクロなどとの連携で、「Webスキミング」の手口の一種を確認した。改ざんされたECサイトで商品の購入手続きなどを行った場合、その間に入力したクレジットカード情報などが悪意の第三者に窃取される。

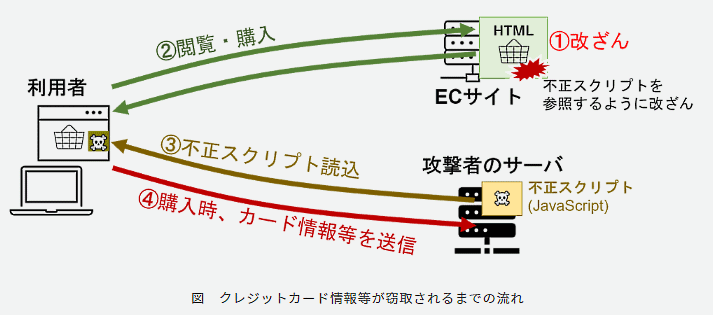

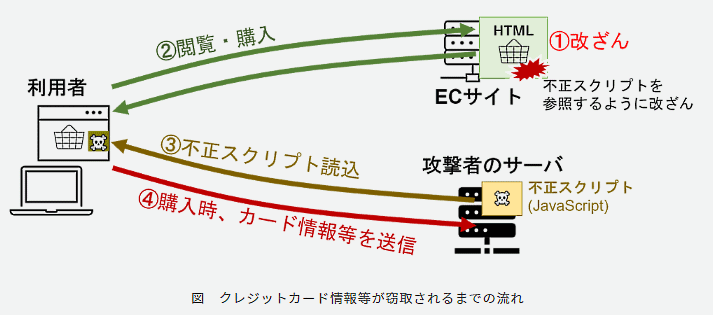

JC3は「Webスキミング」の流れを次のように推定している。

- 改ざん

攻撃者はクレジットカード情報などを窃取する不正スクリプトを用意。ECサイトを何らかの方法で当該スクリプトを参照させるように改ざんする - 閲覧・購入

利用者は改ざんに気が付くことなくECサイトにおいて商品の閲覧や購入などを行う - 不正スクリプトの読み込み

利用者側の環境に不正スクリプトが読み込まれ、利用者がECサイトの画面(例:ログイン画面、会員登録画面、決済画面)で入力した情報が窃取される - 購入時、カード情報などを送信

利用者が決済画面で商品購入すると、正常に注文が完了すると同時に収集されていた各種情報が攻撃者側へ送信される

カード情報などが窃取されるまでの流れ

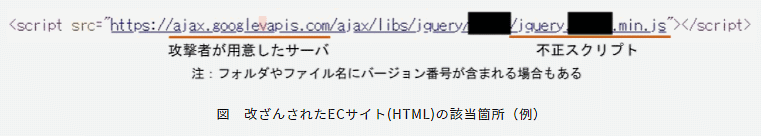

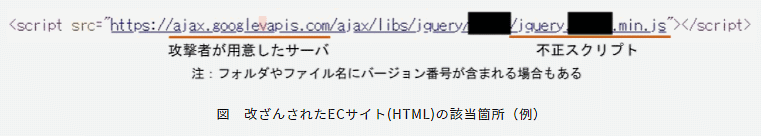

被害に遭ったECサイトでは、不正スクリプトを参照するようにHTMLファイルが改ざん。JavaScriptのライブラリ(jQuery)を偽装したファイル名で、HTMLファイルを確認しても改ざんに気が付かない可能性があるという。

不正スクリプトを参照するようにHTMLファイルが改ざんされた例

脆弱性対策など情報セキュリティ対策の強化を

JavaScriptで記述された不正スクリプトは難読化が施されているなど、改ざんされたECサイトを利用者がブラウザで閲覧しても異変に気が付くことは困難という。そのため、JC3は、ECサイト側での脆弱性対策などの情報セキュリティ対策の強化を求めている。

EC事業者に求めている対策

- 推測されにくいパスワードを設定する

- 管理画面へのアクセス制限を行う

- 脆弱性を解消する(ソフトウェアをアップデートする)

- ECサイトに意図しないスクリプトなどの記述を発見した場合、改ざんされている可能性が高いと考えられるため、直ちに公開を中止して原因特定などを行う。その際、バックドアが仕掛けられている可能性にも注意する

- ECサイトの構築を外注する際は情報セキュリティ対策を含めた契約とする。運用開始後の保守契約内容や、インシデント発生時の体制面についても確認しておく

※このコンテンツはWebサイト「ネットショップ担当者フォーラム - 通販・ECの業界最新ニュースと実務に役立つ実践的な解説」で公開されている記事のフィードに含まれているものです。

オリジナル記事:ECサイトを改ざんしクレジットカード情報を窃取する「Webスキミング」に注意を! 通販サイト運営者に求められる対策とは

Copyright (C) IMPRESS CORPORATION, an Impress Group company. All rights reserved.

カード情報などが窃取されるまでの流れ

カード情報などが窃取されるまでの流れ 不正スクリプトを参照するようにHTMLファイルが改ざんされた例

不正スクリプトを参照するようにHTMLファイルが改ざんされた例