放置された“野良サイト”が狙われる! WordPress改ざん傾向の変化と事例解説

昨今、サイバー攻撃によって重大な損失を被った企業は珍しくない。WordPress改ざんの最新動向と、企業が今とるべき対策について解説する。

1月9日 7:05

CMS市場の国内シェア80%を占めると言われる「WordPress」は、コーポレートサイトはもちろん、サービスサイトやキャンペーンサイトなど、1社で複数のWebサイトを運営するケースでも広く活用されている。

そこで気になるのが、昨今、相次いで被害が報じられている“サイバー攻撃”の脅威だ。運営するサイトの数が増えるほど管理の手間は増し、そのリスクも高まる。だが、はたして自社が運営するすべてのWebサイトを共通のガイドラインで統合管理できている企業は、どれほどあるだろうか。

「Web担当者Forum ミーティング 2025 秋」に登壇したプライム・ストラテジーの吉政忠志氏は、「最近の傾向は、見えない場所にマルウェアが仕込まれ、ハッキングされたと気づかないまま“がん”のように被害が広がっていく」と警鐘を鳴らし、WordPress改ざんの最新動向と、企業が今とるべき対策について解説した。

WordPressの脆弱性はほぼプラグインに起因

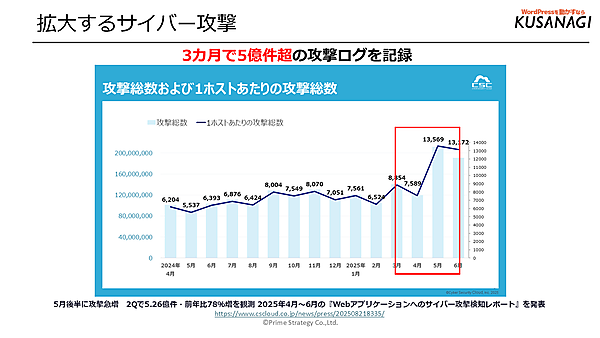

昨今、サイバー攻撃によって重大な損失を被った企業のニュースを目にし、不安を覚えている人も多いだろう。攻撃が高度化すると同時に、単純にその数も増えている。サイバーセキュリティクラウド社が発表した「Webアプリケーションへのサイバー攻撃検知レポート」によると、2025年4月〜6月の3か月で5億件超もの攻撃ログが記録されており、5月後半から明らかに急増しているという。

「攻撃者はもはやターゲットを絞らず、総当たりで攻撃を仕掛けている」と吉政氏は指摘する。

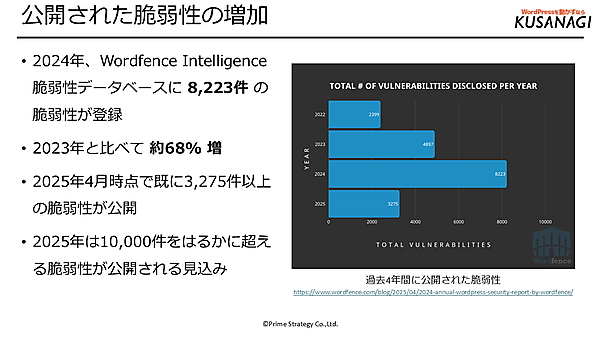

また、米国のセキュリティ企業Defiant社が運営するWordPress関連の脆弱性情報メディア「Wordfence」によると、2024年の1年間で登録された脆弱性は8,223件。この数字は2023年と比較して約68%増加している。2025年は4月時点ですでに3,275件以上の脆弱性が公開されており、昨年をさらに上回る見込みだという。

数字だけ見ると、WordPress自体が危険なものに思えるかもしれないが、脆弱性の96%はプラグインに起因している。“コア”と呼ばれるWordPress本体にまつわる脆弱性は、8,223件のうちわずか5件のみ。

もちろん一般的なセキュリティ対策は必要だが、プラグインを闇雲に追加するのではなく、悪用される可能性が低いものだけに絞ってきちんと管理できる状態にしておけば、比較的安全に運用できるはずだ(吉政氏)

WordPressにちょっと詳しい前任者が入れたプラグインが大量に入っているが、「何が起きるかわからないから、怖くて削除できない」のは“あるある”だが、これは非常に危険な状態なのである。

知らない間に潜む“改ざん”事例

かつては、攻撃者が短く単純なパスワードを狙って、あらゆる文字列を総当たりで試したり、使い回しのパスワードを狙って、流出したID・パスワードのリストを他サービスで試したり、といったパスワード攻撃が主流だったが、多要素認証の必須化や強力なパスワードへの変更などによって、パスワード攻撃の成功率が低下しているという。

その代わりに増えているのが、一般的な脆弱性を悪用したサイバー攻撃だ。具体的にどのようなものか、事例をいくつか見ていこう。

事例① WordPress管理画面への侵入

攻撃者が既存ユーザーのアカウントで管理画面から侵入し、ヘッダーなどにコードを挿入するプラグインを設置。ランダムに、不正なサイトへ誘導したり、不正な広告を表示したりする。

事例② ShadowCaptcha

CAPTCHA(キャプチャ)とは、歪んだ文字の入力や指定した画像の選択などによって、人間かボットかを判別するための自動テスト装置のこと。攻撃者は、改ざんしたWebサイトに訪れたユーザーを「偽のCAPTCHA認証画面」へ誘導し、ユーザーにファイルをダウンロードさせたり、コマンドを実行させたりする形で、マルウェア(情報窃取、ランサムウェア、暗号資産)をインストールさせる。改ざんされたことに気づかないまま被害が拡大するケースも多い。

事例③ 見逃されたバックドア

バックドアとは裏口のことで、正しいプロセスを踏まずにログインできる経路を指す。このバックドアを使って、管理者権限を持つ新規ユーザーを自動で作成したり、テンプレートやプラグインの内部にバックドアユーザー(隠しユーザー)を作成するコードを埋め込んだりする手法がある。完全に削除したと思っても再生成されるほか、見た目では検知が困難でクリーニング後も見落とされやすいリスクがある。

事例④ 「mu-plugins」の悪用

「mu-plugins」とは、必ず読み込まれるプラグインのことだ。攻撃者がWordPressサイトに侵入後、このフォルダ内にマルウェアを設置すると、管理画面では見えないまま、永続的なバックドアの設置やスパム拡散に悪用できる。多くのセキュリティツールはこのフォルダを監視対象外としているため、検知が遅れやすい。不正なファイルがないか、定期的にチェックすることが大切だ。

事例⑤ 偽装ファイルの設置

攻撃者が正規ファイルに酷似したファイル名や一見無害に見える拡張子で、偽装ファイルを設置する。単純な検索だけでは検出しにくいことから、運用者の目をすり抜けて長期間活動する。

吉政氏は「WordPressだけでなくクラウドの管理画面もしっかりと見なければならない」と強調する。プライム・ストラテジーが依頼を受けて調査を行うと、DBの接続情報や認証情報が平文で(暗号化されずに)誰でもアクセスできる場所にアップロードされているケースが意外と多いというのだ。

加えて、大企業に多いのが、把握できていないWebサイトが狙われるケースである。キャンペーンサイトのような一時的に制作したサイトを放置していたり、担当者からの引き継ぎがなく把握できていないサイトがそのまま残っていたりしないか、“野良サイト”の有無を総点検しておきたい。

重大インシデントの原因となる人為的ミス

さらに、日々の保守作業における「めんどくさい」や「これくらい」に潜む重大インシデントの危険として、吉政氏は次のような人為的なミスの数々を指摘した。

- 不特定多数のユーザーがログインする会員メディアなどで、管理画面へのIP制限やBasic認証などのアクセス制限をかけない

- パスワードの使い回し、共通パスワードによる運用

- 退職者や契約終了したベンダーのユーザーを削除し忘れる

- 閉鎖したWebサイトのドメインを手放したことで、悪意のある攻撃者が当該ドメインを取得。スパムサイトや詐欺サイトの温床となる

- PHPファイルを一時的にコピー・バックアップしただけのつもりが、拡張子の設定が不適切なために、外部から中身を閲覧できる状態になってしまう

- インターネット上から直接アクセスできる「ドキュメントルート」の領域にDBのバックアップを作成したことで、機密情報が誰でもダウンロードできる状態になってしまう

こうした管理不備の積み重ねは、サーバー障害や情報漏えいといった重大インシデントに直結するだけでなく、BCP(事業継続計画)の観点からも極めてリスクが高くなる。

ハッキングされた場合、どこまでセキュリティを強化していたかによって、担当者や企業の責任の重さが決まり、それによって損害賠償額まで変わってくる。日常的なセキュリティ対策に加え、もしものときにどう対応するのか、年に一度でも避難訓練のような予行演習をして備えておくことが重要だ(吉政氏)

WordPress利用が拡大する今こそ、全社的なWeb統合管理が必要

DataSign社の「上場企業CMS調査レポート」によると、2025年8月時点で、日本の上場企業3,807社が保有するWebサイト(総URL数)19,265のうち、WordPressが使用されているドメイン数は5,319サイトだ。対前年比で389サイト増えており、利用されているCMSはWordPressが圧倒的に多い。

大手の上場企業においては、部門サイトでWordPressが利用される傾向にある。メインのコーポレートサイトはWebガバナンスガイドラインに基づいてしっかり運用しているけれども、それ以外の部門サイトは各部門に任せているという企業は少なくない。しっかりとWeb統合管理を進めなければ、どんどん問題は大きくなる(吉政氏)

吉政氏は、Web統合管理によって次のような問題を解消できると説く。

- 社内での運用管理がしきれず、サイト数や契約状況などを把握できていない

- 会社としてサイト全体を見る担当者や担当部門がなく、責任の所在が不明確

- サイトの担当が部門やグループごとに分散している

- 必要なセキュリティ対応に手が回らない

- 余分な管理コストや対応コストが発生している

- グループ内のサイトの統一感がない

Web統合管理に取り組むことで、企業はWebガバナンスの目的である「セキュリティ強化」「ユーザー体験/ブランディングと品質」「コンプライアンス対応」「効率的な運用」「一貫性の確保」の5つを着実に達成できると吉政氏は説く。

プライム・ストラテジーでは、各社にあわせて加工可能なWebガバナンスガイドラインを策定し、公開している。また、WordPressなどのCMSからサーバーの運用管理まで、同社に一貫して委託することも可能だ。

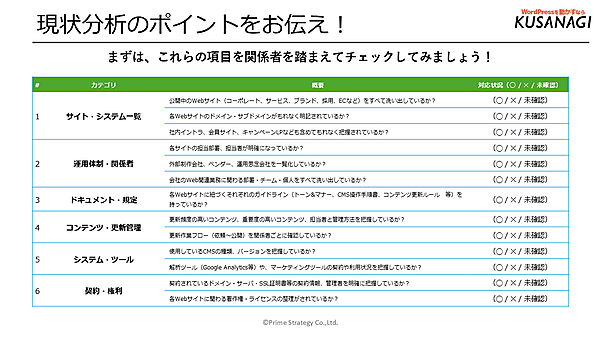

以下のチェックリストで自社の対応状況を洗い出し、不十分であると感じたら、無料の簡易脆弱性診断を受けるところから始めるのも一手だろう。

WordPressサイトの高速化と高セキュリティを両立する「KUSANAGI Stack」

また、プライム・ストラテジーが提供する「KUSANAGI Stack」も紹介された。企業のWebサイトをセキュアかつ高速に、運用負荷を下げながらWebサイトの目的を達成するための製品・サービス群だ。

世界の26クラウドに標準搭載されているWebサーバーのOS「KUSANAGI」と、WordPressを最大260倍高速化できる高速化エンジン「WEXAL Page Speed Technology」、そして戦略AI「ONIMARU David」からなる。

WordPress業界のリーディングカンパニーとして国内外から高い評価を受ける同社では、近日中にWordPressのPHP実行環境で「無停止メジャーバージョンアップ&SafeUpgrade」を実現予定だ。これが叶えばバージョンアップのためのステージングサーバーが不要になるほか、ほぼリアルタイムで全自動バージョンアップに対応できるようになるため、ハッキングリスクを大幅に削減できるという。

吉政氏は最後に、「Web統合管理を進めることで、セキュリティインシデントが激減するだけでなく、Webサイトの運営コストを20%ほど削減できるケースも少なくない。重複ライセンスやベンダー費用がなくなるからだ。また、ばらつきのあったデザインが統一され、ブランド価値も高まるなど、マーケティング基盤の強化としても良いことづくめだ。ぜひ一歩踏み出してもらえたら」と語り、セッションを締めくくった。